五月初利用微軟 EternalBlue 漏洞製作的 WannaCry 勒索病毒在全世界肆虐造成損失慘重,不過這場鬧劇還沒結束,目前在歐洲已經有另一隻名為 Petya 的勒索病毒也正利用相同的漏洞進行攻擊,且更進一步的透過 APT 滲透攻擊,潛伏在企業內部進行加密勒索,對企業造成重大損失,目前 Petya 已經在歐洲肆虐,雖然台灣目前尚未接獲有災情傳出,但也務必要小心處理。

Petya 如何進行攻擊?

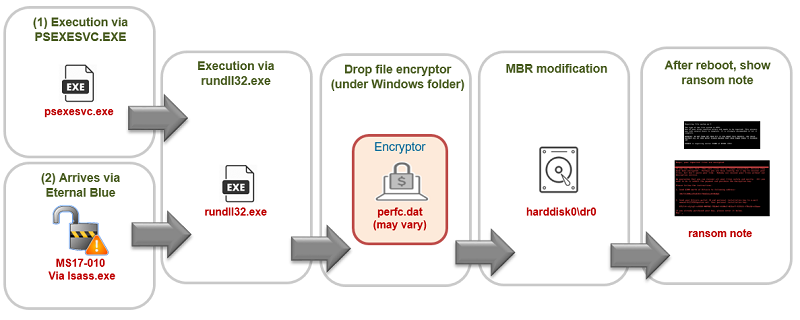

Petya 勒索病毒有兩條感染途徑,其中一條與 WannaCry 勒索病毒相同,皆透過 SMBv1 的漏洞入侵被害者的電腦,另一感染途徑則使用使用微軟 PsExec 遠端執行工具入侵。

推薦閱讀:防範 WannaCry、EternalBlue 或類似病毒處理流程 (官方版)

Petya 潛入系統後會透過 Windows 系統程式 (rundll32.exe) 執行其程式碼,並自動下載加密程式放在 Windows 資料夾中名為「perfc.dat」的資料夾內。同時 Petya 也會修改硬碟的主要開機磁區 (MBR),並自動設定 Windows 排程讓電腦在一段時間後自動重開機,系統重開機以後就會自動執行其加密程式 (偽裝成假的 chkdsk 磁碟檢查程式) 開始加密電腦中的檔案,值得注意的是:因為還沒進入 Windows,防毒軟體在檔案被加密的過程完全沒有辦法進行防護,造成的損失會相當嚴重。

此外,Petya 加密過後並不會改變檔案的副檔名,讓被感染者不容易目測發覺,這與一般勒索病毒有很大的差別。

▲Petya 感染流程 (圖/趨勢科技)

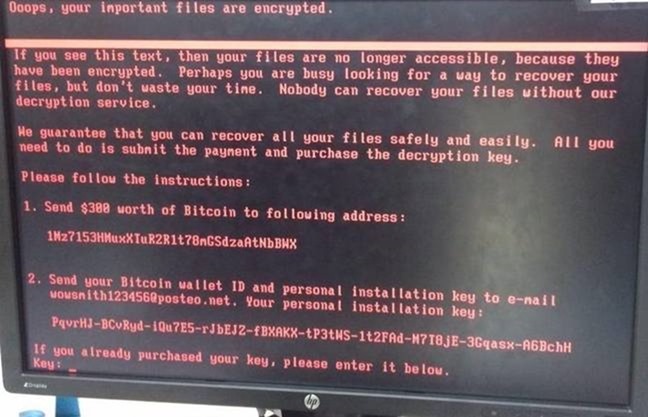

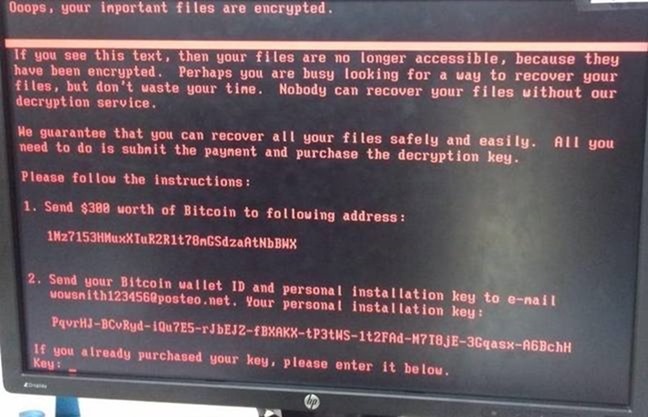

▲中毒重開機後的勒索畫面 (圖/Theregister)

使用 APT 手法潛伏攻擊,對企業造成嚴重傷害

除了加密手法的改變以外,Petya 也使用與一般勒索病毒不同的 APT (持續式滲透威脅) 攻擊手法,在電腦感染病毒後可能會潛伏在系統內一段時間,伺機蒐集、分析情報,一段時間後再進行一次有效的攻擊。

Petya 的 APT 攻擊方法則是潛伏在企業中電腦,並感染取得企業內部重要伺服器控制權,並在適當時機發動攻擊,由於其已經「佈局」一段時間,這樣的攻擊方式造成的傷害及受傷速度通常會令企業來不及防禦而造成重大傷害。

根據比特幣 (bitcoin) 付款網址追蹤,目前該作者已經大約收到 7500 美元的勒索收入,不過根據趨勢科技的報導,該作者提供的 email 地址已經失效無法使用,支付贖金後可能也無法收到解密金鑰,受害者應該慎重考慮是否支付贖金。

參考:趨勢科技

看過國外專家的分析,就算你付了贖金也無法取回資料。Not Petya的目的是破壞使用者的硬碟資料。