“想哭” WannaCry 勒索病毒在全世界橫行霸道,雖然已經有人推測作者實際收到的贖金並不多,但是受到 WannaCry 病毒加密的檔案傷害仍然存在。不過有好消息了!一名歐洲的資安研究員 Adrien Guinet 發現 WannaCry 在運作過程會將產生金鑰用的質數遺留在記憶體中,因此若該記憶體區塊尚未被覆蓋,就可以透過截取到質數產生出同樣的金鑰,就可以使用該金鑰對已被加密的檔案進行解密。

這是如何達成的?

該名資安研究員發現 WannaCry 在加密過程中使用 Windows Crypto API 產生金鑰並進行加密,但此 API 中的 CryptReleaseContext 及 CryptDestroyKey 函數並未將產生金鑰時產生的質數從記憶體中刪除,因此給了解密程式可以取得質數的機會。

詳細更進一步的資訊可以參考我們的這篇報導。

終極解密工具:WanaKiwi

而目前已經有專家 Benjamin Delpy 利用這個原理製作出名為「WanaKiwi」的解密工具,只要執行 WanaKiwi 提供的執行檔,就可以將所有被 WannaCry 加密的檔案解密還原。

!注意!

- 此程式不保證任何風險,如果有非常重要的檔案被加密,請務必謹慎考慮使用此工具

- 此程式需要在記憶體中搜尋所需資訊,使用前請勿重開機、關閉電腦

- 如果存放質數的記憶體區塊已被覆蓋則無法產生解密金鑰

目前 WannaKiki 解密工具已經確認可在 Windows XP、Windows 7、Windows 2003 完成解密工作,Windows Vista、2008 及 2008 R2 利用此原理同樣可完成 (但尚未確認)。

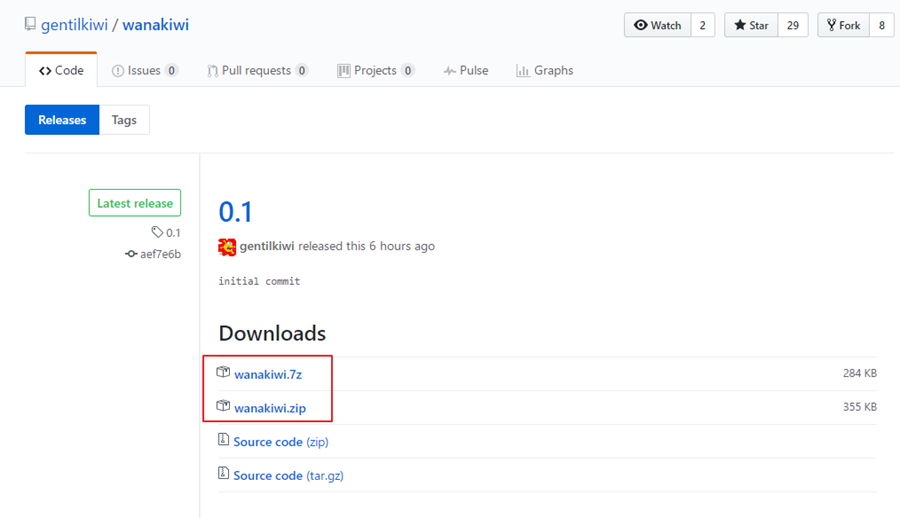

Step1. 下載 WannaKiwi 解密程式

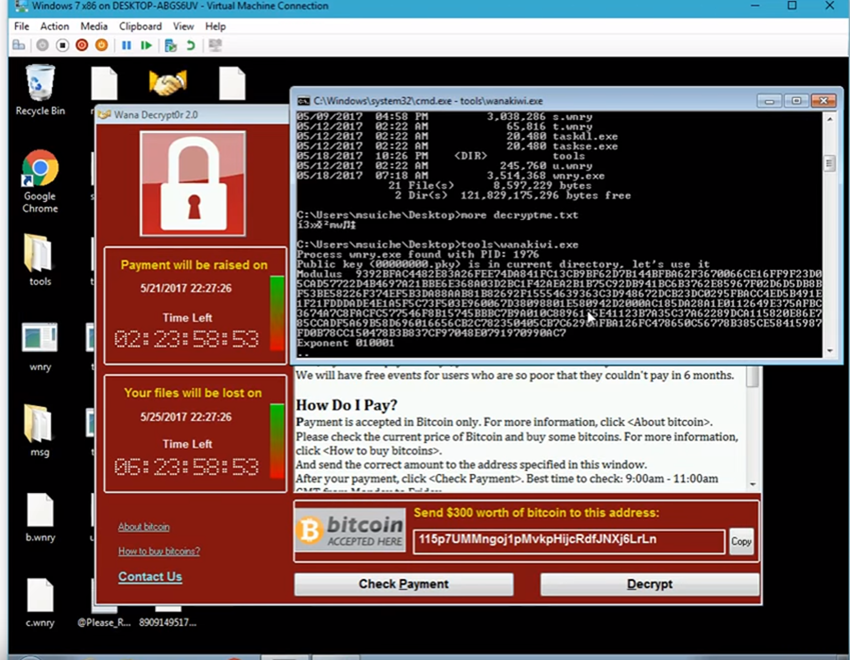

Step 2. 解壓縮並執行 wanakiwi.exe

WanaKiwi 會自動從尋找並產生 WannaCry 加密所使用的金鑰。

Step 3. 祈求老天保佑記憶體還沒被覆蓋!

如果記憶體尚未被覆蓋,WanaKiwi 在產生金鑰後就會開始進行檔案解密的工作,你不需要再進行任何動作,只要靜待 WanaKiwi 完成解密工作即可!

請問一下,我軟體執行後,無法順利運作只閃一下就不見了,請問這樣該怎麼辦??

你如果重新開機過後就沒用了

如果被重了重灌但是資料還是加密狀態,讓電腦在中一次,可以全部都拿解開嗎?

中了一刀還自己插一刀身體就會健康嗎?當然是不會的……

key不會一樣 沒用

电脑感染过之后再次运行病毒是不会有第二次加密操作的